Comment fonctionne la "Vie privée et sécurité par le Design"

Le principe de base est simple : il s'agit de protéger au mieux les données transférées (par exemple, les flux audio/vidéo) et les données "fixes" (par exemple, les données utilisateur ou système stockées) contre tout accès non autorisé, afin de garantir la disponibilité des produits et des services.

Les méthodes utilisées pour y parvenir vont de la cryptographie de dernière génération

pour sécuriser les protocoles Internet standard et une stratégie complète de défense en profondeur..

Les produits Commend sont toujours conçus, développés et intégrés dans les solutions des clients conformément à ces critères de sécurité. Les fonctions du système s'intègrent de manière native et transparente aux composants de sécurité intégrés. Cela permet aux solutions Commend de se démarquer des autres systèmes qui appliquent des composants de sécurité supplémentaires de manière rétroactive.

Partenariats et normes de bonnes pratiques

Le dévouement de Commend à la cybersécurité est illustré par son partenariat stratégique avec SBA Research, qui se concentre sur le principe de "Privacy and Security by Design" pour nos produits "Symphony" natifs dans le nuage. En collaborant avec le groupe de réflexion sur la recherche informatique basé à Vienne, nous avons achevé une phase de projet essentielle qui améliore notre processus de développement Dev-Sec-Ops avec une posture de sécurité proactive.

Un aspect essentiel de cette nouvelle stratégie est l'approche "shift-left". Elle fait avancer les tests de sécurité dans le processus de développement, en les intégrant dès les premières étapes de la conception et du codage du produit. Plutôt que d'attendre qu'un produit soit entièrement développé, les ingénieurs de Commend, avec l'aide de SBA Research, analysent et testent systématiquement les vulnérabilités de sécurité dès le départ. Cela permet de détecter et d'atténuer les risques potentiels beaucoup plus tôt, ce qui est plus efficace et moins coûteux que de s'y attaquer plus tard dans le processus. Il s'agit d'un changement important par rapport aux pratiques de développement traditionnelles, où les contrôles de sécurité sont effectués plus tard dans le processus, voire seulement après l'achèvement de la construction principale.

En utilisant des méthodologies de recherche avancées telles que la modélisation mathématique et les tests de sécurité du groupe de recherche MATRIS, les ingénieurs de Commend peuvent évaluer les aspects de sécurité pendant la phase de conception, avant même le début du codage. Cela permet de s'assurer que chaque ligne de code contribue à la sécurité globale du produit. Les résultats ont été impressionnants, la plateforme Symphony ayant fait preuve d'une grande résistance face à des tests de pénétration intensifs, ce qui témoigne de la robustesse de son principe "privacy and security by design".

La stratégie de Commend, soutenue par une recherche de pointe et un cadre d'assurance qualité approfondi, représente un pas important vers la réalisation du plus haut niveau possible de cybersécurité pour nos clients. Cette intégration systématique de la sécurité à chaque étape du développement d'un produit établit une fois de plus une norme élevée pour l'industrie et fournit à nos clients l'assurance d'une infrastructure informatique hautement sécurisée.

Partenariats et normes de bonnes pratiques

Pour suivre l'évolution technique rapide de la "sécurité dès la conception", Commend entretient des partenariats de recherche et développement avec des fabricants tiers, des experts en sécurité et des universités, tout en tirant parti de son adhésion à des organisations spécialisées dans la sécurité, telles que le Centre pour la sécurité Internet (CIS).

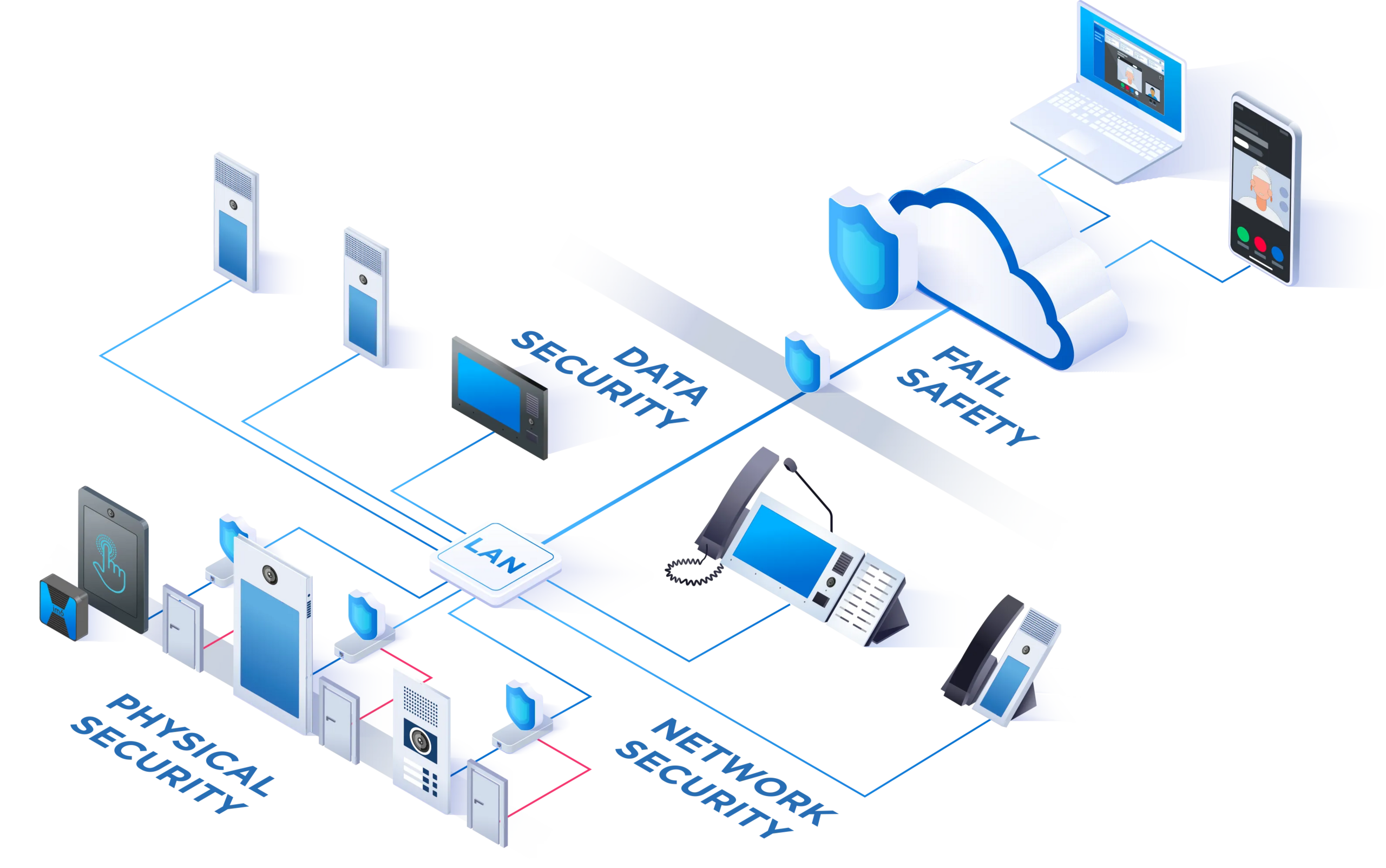

Cyber-sécurité à plusieurs niveaux

Dans un contexte de cybercriminalité croissante, le renforcement des systèmes et la protection des solutions Commend sur site et des services Commend Symphony natifs du cloud contre les failles de sécurité sont au premier plan de notre processus de développement de produits. Pour les installations sur le site du client, notre approche "Privacy and Security by Design" s'étend à une combinaison de mesures en quatre couches de base :

Sécurité physique - elle assure la protection physique des composants sensibles à la sécurité tels que les terminaux d'appel de porte en réseau et autres. Les mesures employées à cette fin comprennent les connecteurs IP Secure de Commend qui interrompent la connexion réseau en cas d'altération de l'appareil pour lutter contre les tentatives de piratage. Pour plus de détails sur la Securité physique voir ici.

Sécurité du réseau - elle garantit la sécurité des connexions réseau des composants sur site, ainsi que des services basés sur le web et des services du cloud Symphony.

L'accès contrôlé aux infrastructures de réseau va de pair avec des mesures de sécurité des données (telles que le cryptage point à point) conformément à des normes et standards éprouvés. C'est précisément pour cette raison que la plateforme Commend Symphony, native du cloud, a été développée dès le départ pour être "secure by design", conformément à l'approche holistique Privacy and Security by Design (PSBD) de Commend. Dans cette optique, Commend a également mis en œuvre un système de gestion de la sécurité de l'information (ISMS) conforme à la norme ISO/IEC 27001:2013 pour assurer la sécurité de toutes les données de l'entreprise ainsi que des informations des clients et des fournisseurs. Voir ici pour en savoir plus sur la Sécurité des réseaux et des données.

Sécurité en cas de panne - diverses mesures, allant des mises à jour automatiques aux stratégies de basculement natives du cloud, sont utilisées pour garantir la disponibilité ininterrompue des systèmes et services Commend, même en cas de défaillance de la connexion réseau. En savoir plùs sur la Sécurité en cas de panne.

En conséquence, la cybersécurité à plusieurs niveaux permet aux utilisateurs de profiter des performances des services Commend au plus haut niveau.